메로나

[2019 picoCTF] Irish-Name-Repo 1 (300) write-up 본문

저 웹사이트에서 로그인 하는 문제이다. 링크로 들어가 보자.

느끼하게 생긴 아저씨들의 사진이 나와있다. 물론 이게 목표는 아니다 ㅋㅋㅋ

로그인을 하라고 했으니 메뉴에서 로그인 페이지로 들어가보자.

그냥 평범한 로그인 페이지이다. 처음 이 문제를 보자마자 SQL injection 공격을 떠올렸었다. F12를 눌러 한번 분석을 해보자.

오잉? hidden 부분에 디버그 하는 부분이 있다. 원래는 0이여서 그런지 로그인에 실패했어도 별 문구가 뜨지 않았는데, 이 부분을 1로 만들어 주고 다시 아무 값이나 집어 넣어 보자.

오 ㅋㅋㅋ 쿼리문을 전부 보여준다. SQLi 공격에서 기본적으로 대입해 볼만한 값이 ' or 1=1-- -이다. 막힌다면 어느부분에서 막히는지 쿼리문을 보여주기 때문에 알 수 있다. 한번 대입해 보자.

딱히 크게 막아놓은 것 같지 않다.

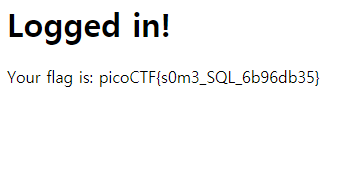

flag: picoCTF{s0m3_SQL_6b96db35}

'Wargame & CTF > Web' 카테고리의 다른 글

| [Lord of SQLinjection] COBOLT write-up (0) | 2020.05.18 |

|---|---|

| [Lord of SQLinjection] GREMLIN write-up (1) | 2020.05.18 |

| [2019 picoCTF] picobrowser (200) write-up (0) | 2020.05.07 |

| [2019 picoCTF] Open-to-admins (200) write-up (0) | 2020.04.29 |

| [2019 picoCTF] Client-side-again (200) write-up (0) | 2020.04.28 |